Das Videokonferenz-Tool Zoom kommt dieser Tage nicht so recht aus den Schlagzeilen heraus. Nachdem erst Ende vergangener Woche bekannt wurde, dass die iOS-App des Anbieters ungefragt Daten an Facebook verschickte, auch wenn der Nutzer gar kein Facebook-Konto besitzt, wurde nun ein weiterer Fauxpas bekannt. So berichten die Kollegen von The Intercept, dass Zoom zwar als einen der herausragenden Vorteile des Tools eine Ende-zu Ende Verschlüsselung verspricht, diese jedoch überhaupt nicht anbietet. Anders als bei einer tatsächlichen Ende-zu Ende Verschlüsselung, bei der die Gespräche direkt zwischen den teilnehmenden Geräten verschlüsselt wird und kein Eingriff dazwischen möglich ist, kann Zoom die Nachrichten auf seinen Servern theoretisch entschlüsseln und mitlesen oder auch die Teilnehmer einsehen.

Das Videokonferenz-Tool Zoom kommt dieser Tage nicht so recht aus den Schlagzeilen heraus. Nachdem erst Ende vergangener Woche bekannt wurde, dass die iOS-App des Anbieters ungefragt Daten an Facebook verschickte, auch wenn der Nutzer gar kein Facebook-Konto besitzt, wurde nun ein weiterer Fauxpas bekannt. So berichten die Kollegen von The Intercept, dass Zoom zwar als einen der herausragenden Vorteile des Tools eine Ende-zu Ende Verschlüsselung verspricht, diese jedoch überhaupt nicht anbietet. Anders als bei einer tatsächlichen Ende-zu Ende Verschlüsselung, bei der die Gespräche direkt zwischen den teilnehmenden Geräten verschlüsselt wird und kein Eingriff dazwischen möglich ist, kann Zoom die Nachrichten auf seinen Servern theoretisch entschlüsseln und mitlesen oder auch die Teilnehmer einsehen.

Prinzipiell nutzt Zoom dieselbe Form von Verschlüsselung, die auch beim Surfen auf HTTPS-verschlüsselten Webseiten eingesetzt wird. Sprich, die Verbindung zum Server ist zwar verschlüsselt, auf dem Server können die Daten aber entschlüsselt werden. In einem Statement gegenüber den Kollegen gibt Zoom dann auch zu:

"Currently, it is not possible to enable E2E encryption for Zoom video meetings. Zoom video meetings use a combination of TCP and UDP. TCP connections are made using TLS and UDP connections are encrypted with AES using a key negotiated over a TLS connection."

Grundsätzlich ist das Nicht-Vorhandensein der Ende-zu-Ende Verschlüsselung kein allzu großes Problem wenn man bedenkt, dass Gruppenchats über FaceTime nach wie vor die einzige Lösung ist, die dies anbietet. Das Problem ist vielmehr, dass Zoom mit der Ende-zu-Ende Verschlüsselung auf seiner Webseite explizit bewirbt, wie der folgende Screenshot zeigt.

Zu Zooms Verteidigung muss allerdings gesagt werden, dass sämtliche entdeckte Lücken bislang stets schnell gestopft wurden. Allein die Tatsache ihres Vorhandenseins ist allerdings schon mehr als bedenklich. Ebenso wie auch das Machen von falschen Versprechungen bei der Bewerbung des Dienstes.

Und auch am heutigen Abend hält Apple einen neuen Trailer für einen kommenden Inhalt seines Streamingdienstes Apple TV+ bereit. Nachdem in den vergangenen Tagen bereits die Trailer für "Defending Jacob" und "Trying" online gegangen sind, folgt heute nun der erste Trailer für die neue Mystery-Serie "Home Before Dark", die ab kommenden Freitag, den 03. April auf Apple TV+ zu sehen sein wird. Über 10 Folgen hinweg wird dann die Gescihte eines jungen Mädchens erzählt, das in eine kleine Stadt zieht, wo sie einen ungelösten Kriminalfall zu lösen versucht.

Und auch am heutigen Abend hält Apple einen neuen Trailer für einen kommenden Inhalt seines Streamingdienstes Apple TV+ bereit. Nachdem in den vergangenen Tagen bereits die Trailer für "Defending Jacob" und "Trying" online gegangen sind, folgt heute nun der erste Trailer für die neue Mystery-Serie "Home Before Dark", die ab kommenden Freitag, den 03. April auf Apple TV+ zu sehen sein wird. Über 10 Folgen hinweg wird dann die Gescihte eines jungen Mädchens erzählt, das in eine kleine Stadt zieht, wo sie einen ungelösten Kriminalfall zu lösen versucht.  Apple hat am heutigen Abend seine drei iWork-Apps Pages, Numbers und Keynote für den Mac auf Version 10.0 aktualisiert und sie dabei an die neuen Funktionen angepasst, die man mit macOS Catalina 10.15.4 in der vergangenen Woche eingeführt hat. In erster Linie bedeutet dies, dass alle drei Apps nun das Teilen von Ordnern über iCloud unterstützen. Hinzu gesellen sich diverse weitere kleine Verbesserungen und neue Funktionen für jede der drei iWork-Apps. So stehen unter anderem neue Templates und veränderbare Formen ebenso zur Verfügung, wie ein neugestalteter Template-Bereich, die Möglichkeit, Farben, Verläufe und Bilder in den Hintergrund jedes Dokuments zu platzieren. Die iWork-Apps können kostenlos über die folgenden Links aus dem Mac AppStore geladen werden:

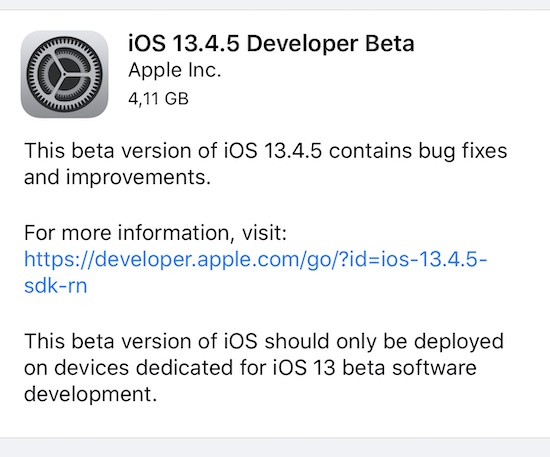

Apple hat am heutigen Abend seine drei iWork-Apps Pages, Numbers und Keynote für den Mac auf Version 10.0 aktualisiert und sie dabei an die neuen Funktionen angepasst, die man mit macOS Catalina 10.15.4 in der vergangenen Woche eingeführt hat. In erster Linie bedeutet dies, dass alle drei Apps nun das Teilen von Ordnern über iCloud unterstützen. Hinzu gesellen sich diverse weitere kleine Verbesserungen und neue Funktionen für jede der drei iWork-Apps. So stehen unter anderem neue Templates und veränderbare Formen ebenso zur Verfügung, wie ein neugestalteter Template-Bereich, die Möglichkeit, Farben, Verläufe und Bilder in den Hintergrund jedes Dokuments zu platzieren. Die iWork-Apps können kostenlos über die folgenden Links aus dem Mac AppStore geladen werden: Der fröhliche Update-Reigen in Sachen iOS 13 geht unvermindert weiter. Nachdem das vergangene Woche veröffentlichte iOS/iPadOS 13.4 inzwischen auf den meisten Geräten der Nutzer angekommen sein sollte, läuft seit heute Abend nun bereits die Betaphase für die nächste Aktualisierung des mobilen Betriebssystems. So steht registrierten Entwicklern nun die erste Betaversion von iOS 13.4.5 zum Download zur Verfügung, die sich um verschiedene Problemchen kümmern dürfte, die mit der letzten Version bekanntgeworden sind. Gleiches gilt auch für das inzwischen parallel laufende iPadOS. Aktuell ist noch nicht klar, warum Apple sich für die Versionsnummer 13.4.5 statt 13.4.1 entschieden hat. Möglicherweise handelt es sich hierbei einfach um einen Fehler. Ebenso unklar ist auch, welche Neuerungen die neuen Betas mitbringen. Erwartet werden darf unter anderem, dass Apple ein Problem mit teilweise unverschlüsselten VPN-Verbindungen beheben wird, das kürzlich bekanntgeworden ist.

Der fröhliche Update-Reigen in Sachen iOS 13 geht unvermindert weiter. Nachdem das vergangene Woche veröffentlichte iOS/iPadOS 13.4 inzwischen auf den meisten Geräten der Nutzer angekommen sein sollte, läuft seit heute Abend nun bereits die Betaphase für die nächste Aktualisierung des mobilen Betriebssystems. So steht registrierten Entwicklern nun die erste Betaversion von iOS 13.4.5 zum Download zur Verfügung, die sich um verschiedene Problemchen kümmern dürfte, die mit der letzten Version bekanntgeworden sind. Gleiches gilt auch für das inzwischen parallel laufende iPadOS. Aktuell ist noch nicht klar, warum Apple sich für die Versionsnummer 13.4.5 statt 13.4.1 entschieden hat. Möglicherweise handelt es sich hierbei einfach um einen Fehler. Ebenso unklar ist auch, welche Neuerungen die neuen Betas mitbringen. Erwartet werden darf unter anderem, dass Apple ein Problem mit teilweise unverschlüsselten VPN-Verbindungen beheben wird, das kürzlich bekanntgeworden ist.

Während das Pendel bei den Meldungen ob das iPhone 12 nun erneut im Herbst erscheint oder sich doch wegen der Coronakrise ein wenig verspätet, berichten die Kollegen der

Während das Pendel bei den Meldungen ob das iPhone 12 nun erneut im Herbst erscheint oder sich doch wegen der Coronakrise ein wenig verspätet, berichten die Kollegen der  Das Videokonferenz-Tool Zoom kommt dieser Tage nicht so recht aus den Schlagzeilen heraus. Nachdem erst Ende vergangener Woche bekannt wurde, dass die iOS-App des Anbieters

Das Videokonferenz-Tool Zoom kommt dieser Tage nicht so recht aus den Schlagzeilen heraus. Nachdem erst Ende vergangener Woche bekannt wurde, dass die iOS-App des Anbieters

Bei dem ganzen Updatereigen rund um das neue iPad Pro, das MacBook Air, den Mac mini, sowie iOS 13.4 und Co. ist ein wenig in Vergessenheit geraten, dass Apple ja gerüchtehalber Ende März auch noch ein neues Low-Cost iPhone auf Basis des iPhone 8 auf den Markt bringen sollte. Ende März wäre spätestens heute und passend hierzu sind nun

Bei dem ganzen Updatereigen rund um das neue iPad Pro, das MacBook Air, den Mac mini, sowie iOS 13.4 und Co. ist ein wenig in Vergessenheit geraten, dass Apple ja gerüchtehalber Ende März auch noch ein neues Low-Cost iPhone auf Basis des iPhone 8 auf den Markt bringen sollte. Ende März wäre spätestens heute und passend hierzu sind nun

Während Bloomberg gestern noch berichtete, dass derzeit unklar ist, wie es

Während Bloomberg gestern noch berichtete, dass derzeit unklar ist, wie es