Falls es noch eines Belegs bedarf, warum sogenannte "Forensic Tools" zum Knacken der Verschlüsselung des iPhone und damit auch die Forderung verschiedener Behörden nach in Betriebssysteme eingebauten Hintertüren gefährlich sind, lohnt aktuell ein Blick über den großen Teich in die USA. Dort berichten die Kollegen von Gizmodo nämlich aktuell von verschiedenen Fällen, in denen öffentliche Schulen in den ganzen USA derartige Tools, von denen vor allem die des israelischen Sicherheitsunternehmens Cellebrite größere öffentliche Bekanntheit erlangt haben, kaufen und nutzen, um konfiszierte Geräte ihrer Schüler auszuspähen.

Falls es noch eines Belegs bedarf, warum sogenannte "Forensic Tools" zum Knacken der Verschlüsselung des iPhone und damit auch die Forderung verschiedener Behörden nach in Betriebssysteme eingebauten Hintertüren gefährlich sind, lohnt aktuell ein Blick über den großen Teich in die USA. Dort berichten die Kollegen von Gizmodo nämlich aktuell von verschiedenen Fällen, in denen öffentliche Schulen in den ganzen USA derartige Tools, von denen vor allem die des israelischen Sicherheitsunternehmens Cellebrite größere öffentliche Bekanntheit erlangt haben, kaufen und nutzen, um konfiszierte Geräte ihrer Schüler auszuspähen.

Eigentlich sind derlei Werkzeuge für die Polizei und andere Strafverfolgungsbehörden gedacht und Cellebrite lässt sich seine Dienste mit bis zu 2 Millionen Dollar bezahlen. Offenbar werden sie inzwischen aber auch von anderen Parteien eingekauft und genutzt. In den USA haben Schulen das Recht, die persönlichen Dinge ihrer Schüler zu durchsuchen falls der Verdacht besteht, dass sie in illegale Aktivitäten verwickelt sind. In den vorliegenden Fällen des Einsatzes der Cellebrite-Tools ist aber unbekannt, ob beispielsweise die Eltern der betroffenen Schüler informiert wurden.

Während die Fälle in den USA möglicherweise mit dem dortigen Recht in Einklang stehen, zeigt das Vorhandensein und die Nutzung der Cellebrite-Tools von anderen Parteien als den Strafverfolgungsbehörden, was die Auswirkungen von bewussten Sicherheitslücken in Betriebssystemen für ein Risiko für den Datenschutz darstellen. Cooper Quentin von der Electronic Frontier Foundation (EFF) gibt zu bedenken:

"Cellebrites and Stingrays started out in the provenance of the U.S. military or federal law enforcement, and then made their way into state and local law enforcement, and also eventually make their way into the hands of criminals or petty tyrants like school administrators. This is the inevitable trajectory of any sort of surveillance technology or any sort of weapon."

Bei Apple hängt das Thema Datenschutz extrem hoch, weswegen man auch immer stärkere Maßnahmen und Verfahren in seinen Produkten einsetzt, um es Angreifern, aber auch Behörden so schwer wie möglich zu machen, an die darauf lagernden Benutzerdaten zu gelangen. Bereits seit einiger Zeit wird dies kontrovers diskutiert, da diese Maßnahmen selbstverständlich auch die strafrechtlichen Verfolgungen von Verbrechern erschwert werden. Eines der bekanntesten Beispiele der vergangenen Jahre ist sicherlich der Terrorangriff im kalifornischen San Bernadino, als das FBI Apple dazu aufforderte, die beiden iPhones des Angreifers zu entsperren. Beide Parteien lieferten sich danach einen öffentlichen Schlagabtausch bis das FBI schließlich zurückzog und offenbar auf eines der genannten Werkzeuge setzte, um die beiden Geräte zu knacken.

Allerdings sind die "Forensic Tools" von Unternehmen wie Cellebrite nur so gut wie die Sicherheitsmaßnahmen auf den zu knackenden Geräten schwach sind. So beruhen die Angriffe auf die iPhone-Software in der Regel auf einem Jailbreak und anschließenden Brute-Force-Angriffen, die automatisiert beispielsweise verschiedene PINs ausprobieren. Auch als Nutzer kann man hier einwirken, indem man beispielsweise einen nicht einfach zu erratenden, alphanummerischen Code verwendet oder einstellt, dass sich das Gerät automatisch zurücksetzen soll, wenn man 10 Mal einen falschen Code eingegeben hat.

Zu den ersten Inhalten, die auf Apple TV+ zur Verfügung standen gehörten im November vergangenen Jahres die Serien "Servant" und "Dickinson". Anfang kommenden Jahres starten beide Serien nun in ihre zweiten Staffeln. Grund genug für Apple, nun zwei neue Trailer für die Fortsetzungen zu veröffentlichen. Zur Erinnerung: Bei "Servant" handelt es sich um eine von M. Night Shyamalan produzierte Mystery-Serie, die auf einem Psycho-Thriller aus der Feder von Tony Basgallop basiert und sich um ein Paar aus Philadelphia dreht, welches von Tony Kebbell und Lauren Ambrose gespielt wird. Dieses Paar trauert um sein verstorbenes Neugeborenes, welches durch eine lebensechte Puppe ersetzt wird. Hierfür wird ein junges Kindermädchen namens Leanne (gespielt von Nell Tiger Free) engagiert, woraufhin sich merkwürdige Dinge ereignen. Die erste Staffel der Serie kann bereits komplett auf Apple TV+ gestreamt werden, die ersten Folgen der zweite Staffel von "Servant" werden ab dem 15. Januar zur Verfügung stehen.

Zu den ersten Inhalten, die auf Apple TV+ zur Verfügung standen gehörten im November vergangenen Jahres die Serien "Servant" und "Dickinson". Anfang kommenden Jahres starten beide Serien nun in ihre zweiten Staffeln. Grund genug für Apple, nun zwei neue Trailer für die Fortsetzungen zu veröffentlichen. Zur Erinnerung: Bei "Servant" handelt es sich um eine von M. Night Shyamalan produzierte Mystery-Serie, die auf einem Psycho-Thriller aus der Feder von Tony Basgallop basiert und sich um ein Paar aus Philadelphia dreht, welches von Tony Kebbell und Lauren Ambrose gespielt wird. Dieses Paar trauert um sein verstorbenes Neugeborenes, welches durch eine lebensechte Puppe ersetzt wird. Hierfür wird ein junges Kindermädchen namens Leanne (gespielt von Nell Tiger Free) engagiert, woraufhin sich merkwürdige Dinge ereignen. Die erste Staffel der Serie kann bereits komplett auf Apple TV+ gestreamt werden, die ersten Folgen der zweite Staffel von "Servant" werden ab dem 15. Januar zur Verfügung stehen. Falls es noch eines Belegs bedarf, warum sogenannte "Forensic Tools" zum Knacken der Verschlüsselung des iPhone und damit auch die Forderung verschiedener Behörden nach in Betriebssysteme eingebauten Hintertüren gefährlich sind, lohnt aktuell ein Blick über den großen Teich in die USA. Dort berichten die Kollegen von

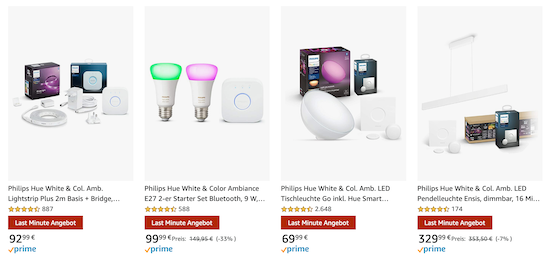

Falls es noch eines Belegs bedarf, warum sogenannte "Forensic Tools" zum Knacken der Verschlüsselung des iPhone und damit auch die Forderung verschiedener Behörden nach in Betriebssysteme eingebauten Hintertüren gefährlich sind, lohnt aktuell ein Blick über den großen Teich in die USA. Dort berichten die Kollegen von  Bem Onlinehändler Amazon hat man für die Zeit bis Weihnachten auch in diesem Jahr wieder seine "Last Minute Angebote" ausgerufen. Das Prinzip folgt dabei einem ähnlichen wie bei den anderen Shopping-Events. Ausgewählte Produkte werden dabei in Form von Tages- und Blitzangeboten zu zum Teil deutlich reduzierten Preisen angeboten. Darunter befinden sich immer wieder auch wirklich gute Angebote, wie beispielsweise auch heute. So kann man am dritten Advent beispielsweise bei verschiedenen Produkten der beliebten und vor allem smarten Philips Hue Beleuchtungsserie sparen. Sämtliche angebotenen Produkte sind natürlich auch mit Apples HomeKit-Plattform kompatibel. Wer also hier noch nachlegen möchte, findet die Phlips Hue Deals auf der folgenden Landingpage:

Bem Onlinehändler Amazon hat man für die Zeit bis Weihnachten auch in diesem Jahr wieder seine "Last Minute Angebote" ausgerufen. Das Prinzip folgt dabei einem ähnlichen wie bei den anderen Shopping-Events. Ausgewählte Produkte werden dabei in Form von Tages- und Blitzangeboten zu zum Teil deutlich reduzierten Preisen angeboten. Darunter befinden sich immer wieder auch wirklich gute Angebote, wie beispielsweise auch heute. So kann man am dritten Advent beispielsweise bei verschiedenen Produkten der beliebten und vor allem smarten Philips Hue Beleuchtungsserie sparen. Sämtliche angebotenen Produkte sind natürlich auch mit Apples HomeKit-Plattform kompatibel. Wer also hier noch nachlegen möchte, findet die Phlips Hue Deals auf der folgenden Landingpage:

Wie berichtet, hielt Apple CEO Tim Cook gestern eine kurze Ansprache auf dem "United Nations Climate Ambition Summit" halten. Apple hat sich das Thema Umweltschutz bereits seit Jahren ganz oben auf die Agenda geschrieben und gilt nach Jahren der Kritik inzwischen als Vorzeige-Unternehmen im Silicon Valley wenn es um Nachhaltigkeit und Umweltschutz geht. Der Gipfel wurde gemeinsam von den Vereinten Nationen, Großbritannien und Frankreich ausgerichtet und feierte den fünften Jahrestag des Pariser Klimaabkommens.

Wie berichtet, hielt Apple CEO Tim Cook gestern eine kurze Ansprache auf dem "United Nations Climate Ambition Summit" halten. Apple hat sich das Thema Umweltschutz bereits seit Jahren ganz oben auf die Agenda geschrieben und gilt nach Jahren der Kritik inzwischen als Vorzeige-Unternehmen im Silicon Valley wenn es um Nachhaltigkeit und Umweltschutz geht. Der Gipfel wurde gemeinsam von den Vereinten Nationen, Großbritannien und Frankreich ausgerichtet und feierte den fünften Jahrestag des Pariser Klimaabkommens. Das Weihnachtsfest rückt mal wieder näher und während sich bei manchen Freude und Besinnlichkeit breit macht, kommt bei anderen eher Hektik beim Weihnachtsshopping auf. Vor allem für Kinder bedeutet die Zeit bis zum Weihnachtsfest jeden Tag ein bisschen Freude beim Öffnen der Türen des Adventskalenders. Auch Apple bietet in diesem Jahr wieder eine Dezember-Aktion an und weitet diese gar auf 31 Tage, also bis zum Ende des Monats aus. Unter dem Motto "2020 Countdown" wird man dabei jeden Tag mit einem neuen Inhalt aus dem Film-Bereich des iTunes Store zum Sonderpreis beschenkt. Heute erhält man auf diese Weise den aktuellen Thriller

Das Weihnachtsfest rückt mal wieder näher und während sich bei manchen Freude und Besinnlichkeit breit macht, kommt bei anderen eher Hektik beim Weihnachtsshopping auf. Vor allem für Kinder bedeutet die Zeit bis zum Weihnachtsfest jeden Tag ein bisschen Freude beim Öffnen der Türen des Adventskalenders. Auch Apple bietet in diesem Jahr wieder eine Dezember-Aktion an und weitet diese gar auf 31 Tage, also bis zum Ende des Monats aus. Unter dem Motto "2020 Countdown" wird man dabei jeden Tag mit einem neuen Inhalt aus dem Film-Bereich des iTunes Store zum Sonderpreis beschenkt. Heute erhält man auf diese Weise den aktuellen Thriller