[Lesetipp] Phishing-Angriffe werden immer schwerer zu durchschauen

Sogenannte "Phishing"-Angriffe zählen heute zu den beliebtesten und von Hackern am häufigsten genutzten Methoden, um an sensible Daten argloser Internetnutzer zu gelangen. Dabei werden in der Regel E-Mails verschickt, die aussehen, als ob sie von einem vertrauenswürdigen Absender stammen und einen Link enthalten, der den Nutzer auf eine präparierte Webseite führt, die dazu dient, die angesprochenen Daten wie Kreditkarteninformationen oder auch einfach nur Adressen abzugreifen. In der Regel lassen sich mit ein wenig Sorgfalt sowohl Phishing-Mails, als auch die dahinterstehenden Webseiten relativ einfach als Fake enttarnen. Die Mails sind häufig von Rechtschreib- und Grammatikfehlern durchzogen oder entsprechen nicht dem üblichen Wortlaut des (gefälschten) Absenders. Und auch die Webseite, auf die man geleitet wird, lässt sich in der Regel relativ einfach als eine Fälschung zu identifizieren. Dazu reicht meist schon ein Blick in die Adresszeile des Browsers oder in das Verschlüsselungszertifikat.

Sogenannte "Phishing"-Angriffe zählen heute zu den beliebtesten und von Hackern am häufigsten genutzten Methoden, um an sensible Daten argloser Internetnutzer zu gelangen. Dabei werden in der Regel E-Mails verschickt, die aussehen, als ob sie von einem vertrauenswürdigen Absender stammen und einen Link enthalten, der den Nutzer auf eine präparierte Webseite führt, die dazu dient, die angesprochenen Daten wie Kreditkarteninformationen oder auch einfach nur Adressen abzugreifen. In der Regel lassen sich mit ein wenig Sorgfalt sowohl Phishing-Mails, als auch die dahinterstehenden Webseiten relativ einfach als Fake enttarnen. Die Mails sind häufig von Rechtschreib- und Grammatikfehlern durchzogen oder entsprechen nicht dem üblichen Wortlaut des (gefälschten) Absenders. Und auch die Webseite, auf die man geleitet wird, lässt sich in der Regel relativ einfach als eine Fälschung zu identifizieren. Dazu reicht meist schon ein Blick in die Adresszeile des Browsers oder in das Verschlüsselungszertifikat.

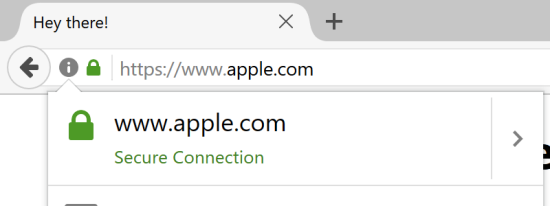

Ein aktueller Proof of Concept zeigt jedoch, dass die Möglichkeiten für Angreifer potenziell durchaus vorhanden sind, um auch ein geschultes Auge auf den Holzweg zu führen. Dabei verwendet der chinesische Sicherheitsforscher Xudong Zheng. eine manipulierte URL auf Basis von Unicode- anstelle von ASCII-Zeichen, die die meisten Browser allerdings wiederum in den ASCII-Standard umwandeln. Während sich Safari hiervon nicht austricksen lässt, fallen Chrome, Firefox und Opera auf den als "Homograph Attack" bekannten Trick herein. Ruft man beispielsweise die URL https://www.xn--80ak6aa92e.com (ein Klick auf den Link ist sicher und führt auf die Proof of Concept Webseite des Sicherheitsforschers) in einem dieser Browser auf, zeigt die Adresszeile diese Zeichenfolge als https://www.apple.com an. Sogar das Zertifikat erscheint auf den ersten Blick vertrauenswürdig, auch wenn Apple dieses mit großer Wahrscheinlichkeit nicht vom Anbieter Let's Encrypt beziehen würde.

Dieses ausgesprochen beendruckende Beispiel zeigt einmal mehr, wie wichtig es ist, darauf zu verzichten, auf Links in E-Mails zu klicken, auch wenn der Absender als vertrauenswürdig eingestuft wird. Sicherer ist stets das Eingeben der URL per Hand oder aus den eigenen Bookmarks. Zudem fordern seriöse Unternehmen niemals ihre Nutzer und Kunden dazu auf, sich über Links in E-Mails auf ihren Seiten einzuloggen.

Kommentare

Ansicht der Kommentare: Linear | Verschachtelt

Marco am :

Nicolas am :

Markus am :

Chrissie am :

Daniel am :

Christoph am :

1. man wird wirklich vom Verteiler gestrichen

2. das Klicken auf den Link best\344tigt dem Absender tats\344chlich die G\374ltigkeit der E-Mail-Adresse

3. der Link f\374hrt in die Abgr\374nde zu irgendwelcher Schadsoftware

Jogy am :

iMerkopf am :

Jogy am :

iMerkopf am :

Fred am :

Marco am :

Jotter am :

W\366lfe am :

Andreas am :

Unser Mailserver nimmt 97% der Mails wg blacklistung nicht an, kommt immer noch genug durch