Weitere Sicherheitslücken in iOS und OS X entdeckt

Es ist ja meistens so, dass sich Meldungen zu einem bestimmten Thema ballen, wenn es erst einmal losgetreten wurde. Das betrifft Gerüchte ebenso, wie Meldungen zu Sicherheitslücken. Und mit letzterem hat Apple derzeit wirklich stark zu kämpfen. Ausgelöst durch das Update auf iOS 7.0.6 welches einen TLS/SSL-Bug auf die Tagesordnung hievte, der sich nach wie vor auch in OS X Mavericks befindet, kommen derzeit immer weitere Details ans Licht. Aktuell haben die Sicherheitsforscher von FireEye

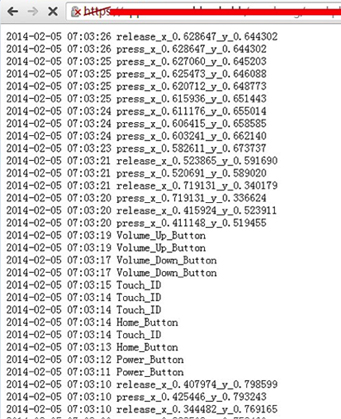

eine neue Sicherheitslücke in iOS entdeckt, die es über eine manipulierte App ermöglicht, Nutzereingaben sowohl auf dem Display, als auch über die Hardware-Knöpfe des Geräts mitzuschneiden und an einen Remote-Server zu senden, während sie sich im Hintergrund befindet. Dabei wird eine Lücke im Multitasking von iOS ausgenutzt. Die Forscher haben hierzu eine Konzept-App, sowie Möglichkeiten entwickelt, diese an Apples Zulassungsprozess vorbei zu schmuggeln und im AppStore zu platzieren. Auch eine Deaktivierung der Hintergrundaktualisierung in iOS 7 verhindert nicht die Arbeit der App. Hierzu müsste sie manuell aus dem App-Switcher entfernt werden. FireEye hat Apple bereits vor der Veröffentlichung des Problems informiert und arbeitet mit Cupertino an einer Behebung. Es ist daher davon auszugehen, dass Apple das Problem in Kürze per iOS-Update beheben wird.

Es ist ja meistens so, dass sich Meldungen zu einem bestimmten Thema ballen, wenn es erst einmal losgetreten wurde. Das betrifft Gerüchte ebenso, wie Meldungen zu Sicherheitslücken. Und mit letzterem hat Apple derzeit wirklich stark zu kämpfen. Ausgelöst durch das Update auf iOS 7.0.6 welches einen TLS/SSL-Bug auf die Tagesordnung hievte, der sich nach wie vor auch in OS X Mavericks befindet, kommen derzeit immer weitere Details ans Licht. Aktuell haben die Sicherheitsforscher von FireEye

eine neue Sicherheitslücke in iOS entdeckt, die es über eine manipulierte App ermöglicht, Nutzereingaben sowohl auf dem Display, als auch über die Hardware-Knöpfe des Geräts mitzuschneiden und an einen Remote-Server zu senden, während sie sich im Hintergrund befindet. Dabei wird eine Lücke im Multitasking von iOS ausgenutzt. Die Forscher haben hierzu eine Konzept-App, sowie Möglichkeiten entwickelt, diese an Apples Zulassungsprozess vorbei zu schmuggeln und im AppStore zu platzieren. Auch eine Deaktivierung der Hintergrundaktualisierung in iOS 7 verhindert nicht die Arbeit der App. Hierzu müsste sie manuell aus dem App-Switcher entfernt werden. FireEye hat Apple bereits vor der Veröffentlichung des Problems informiert und arbeitet mit Cupertino an einer Behebung. Es ist daher davon auszugehen, dass Apple das Problem in Kürze per iOS-Update beheben wird.

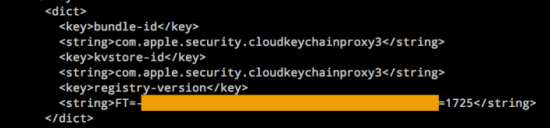

Und auch beim weiter oben angesprochenen TLS/SSL-Bug gibt es wenig erfreuliche Neuigkeiten. Während Mac-Nutzer weiter auf ein Update zur Behebung des Problems warten, ist es dem Sicherheitsexperten Aldo Cortesi gelungen, den gesamten SSL-Datentransfer inklusive Nutzernamen, Passwörtern, Schlüsselbund und Daten aus Kalendern durch ein Ausnutzen der Lücke mitzuschneiden. Angeblich sei dies ohne größeren Aufwand möglich, weswegen er glaubt, dass er nicht der Erste sei, dem dies gelingt. Ein korrigierendes Update sollte dementsprechend höchste Priorität in Cupertino haben.

Bis es soweit ist, sollten Mac-Nutzer vor allem in ungesicherten öffentlichen WLANs wie z.B. Hotspots in Cafés SSL-geschützte Verbindungen nicht mit dem Safari-Browser nutzen. Stattdessen sollten andere Browser mit einer eigenen Engine wie beispielsweise Chrome oder Firefox nutzen. Da auch andere Apps wie Mail, iMessage und Facetime von dem Problem betroffen sind, sollten diese in dem angesprochenen Szenario gar nicht verwendet werden. Alternativ bietet sich die Nutzung eines VPN-Tunnels an, durch den der gesamte Netzwerkverkehr geleitet wird. Im heimischen WPA-geschützten WLAN ist man indes sicher, solange sich hierin keine anderen Nutzer befinden, denen man nicht vertraut. Dies sollte allerdings ohnehin nie der Fall sein.

Kommentare

Ansicht der Kommentare: Linear | Verschachtelt

matze am :

sAsChA am :

Cromax am :

s-critical-bug-in-majority-of-android-phones/

Apple wird einfach in jeder Hinsicht zu viel in Sensation gesetzt. Sei es nun bei positiven oder negativen Dingen.

Frank SoS am :

Franz am :

Im übrigen, Alle anderen Sicherheitsfuzzies haben den SSL Bug doch auch nicht gefunden. jetzt beschweren sich aber alle bei Apple warum wieso etc.

Grüße !

Name is egal am :

Flo am :

Apple wird das Update nicht länger zurückhalten als unbedingt notwendig. Warum auch?!

Name is egal am :

Foat am :

!

Cdm am :

Apple tut das aber für sich immer noch und lässt weiterhin keine Security Tools zu - das ist Verdummung der Verbraucher und unseriös!

Ben am :

Frank am :

Unilife am :